VLAN隔离应用场景 场景1:同一设备下挂的用户属于同一设备VLAN,禁止某些用户访问 。

场景2:设备下挂很多用户,需要

- 部分VLAN间可以互通

- 部分VLAN间隔离

- VLAN内用户隔离

端口隔离 假如不想一样VLAN一些用户可以通过配置端口隔离进行交换 。用户只需将端口添加到隔离组中,即可实现隔离组中端口直接二层数据的隔离 。

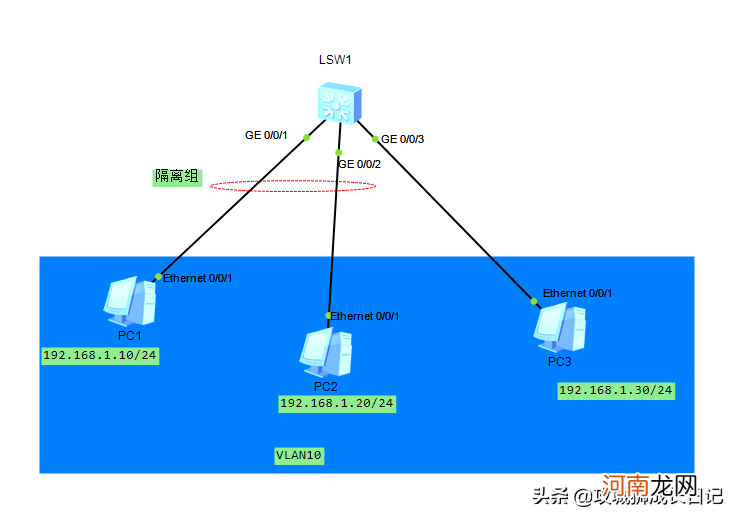

拓扑图

文章插图

需求:PC1与PC2在VLAN10但是,PC3与PC1、PC2可以互相访问 。

关键配置

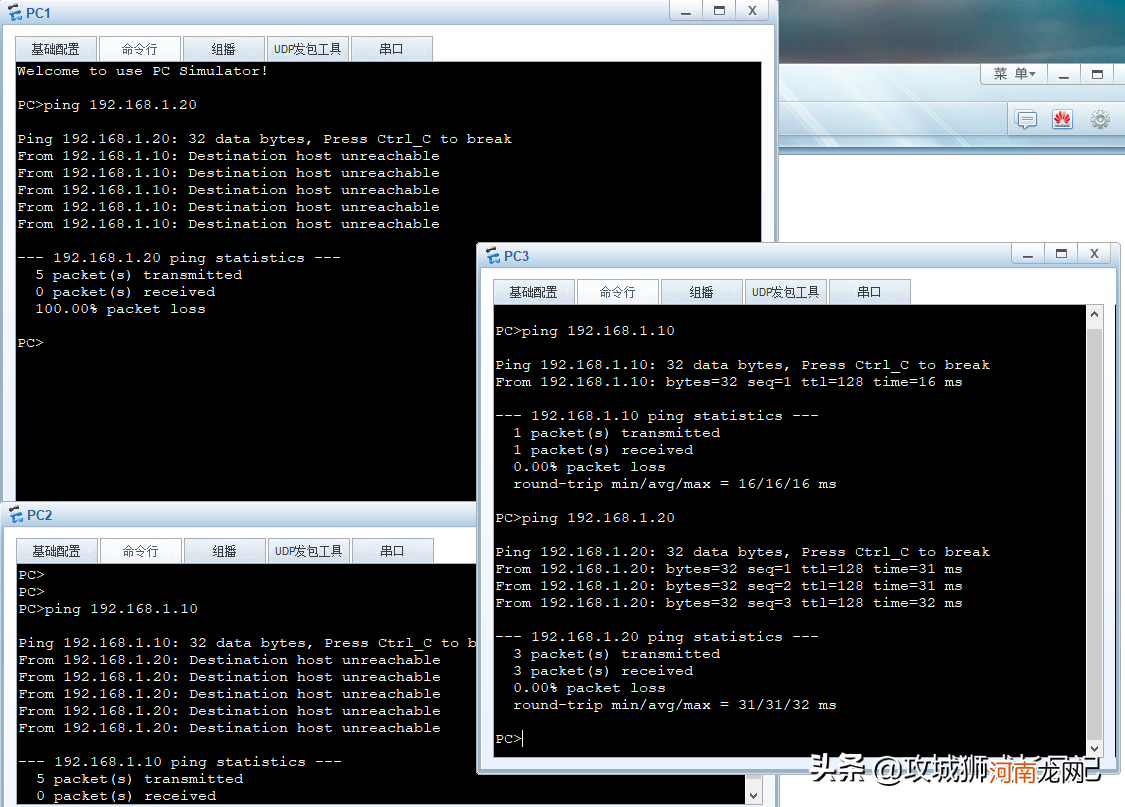

[SW1]interface GigabitEthernet 0/0/1 #进入接口1配置模式[SW1-GigabitEthernet0/0/1]port link-type access #修改为端口模式access [SW1-GigabitEthernet0/0/1]port default vlan 10 #接口1加入到VLAN10中 [SW1-GigabitEthernet0/0/1]port-isolate enable #打开端口隔离 [SW1]interface GigabitEthernet 0/0/2 [SW1-GigabitEthernet0/0/2]port link-type access [SW1-GigabitEthernet0/0/2]port default vlan 10 [SW1-GigabitEthernet0/0/2]port-isolate enable 验证结果

文章插图

从上图可以看出虽然尽管如上图所示PC1与PC2属于同一VLAN,但不能通信 。PC3与PC1、PC2能正常通信 。

MUX VLAN MUX VLAN只适用于二层网络,部分用户在同一网段VLAN互通,部分VLAN间隔离和VLAN隔离内部用户 。

拓扑图

文章插图

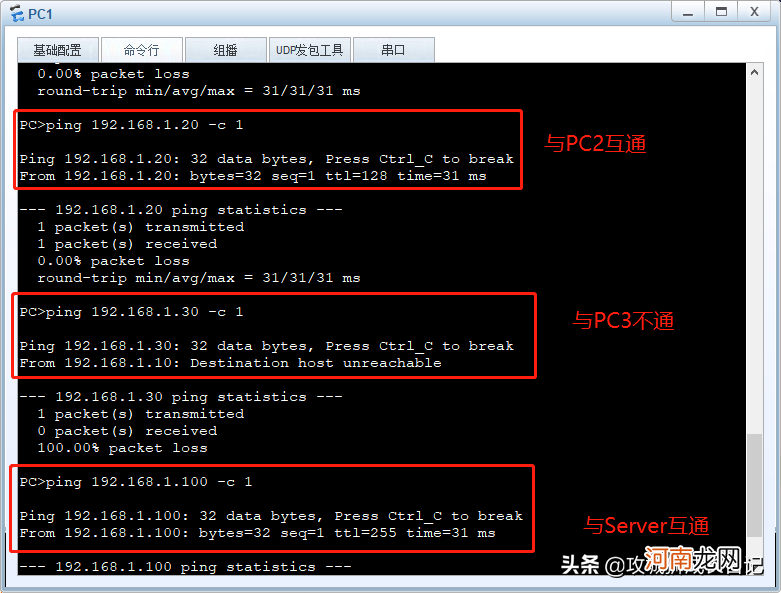

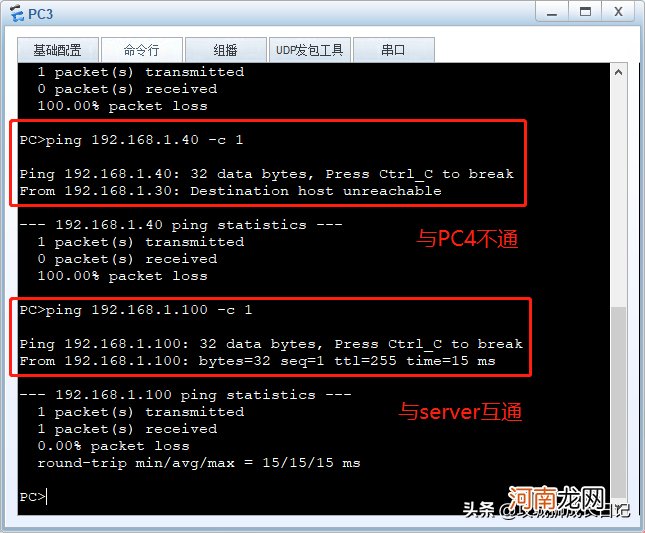

需要:

- 所有用户都可以访问server 。

- PC1和PC2互访,和PC3、PC4不能互访;

- PC3和PC4隔离,不能互访 。

[SW1]vlan 2 [SW1-vlan2]mux-vlan #指定VLAN2为Principal VLAN [SW1-vlan2]subordinate group 3 #指定VLAN3为Group VLAN [SW1-vlan2]subordinate separate 4 #指定VLAN4为Separate VLAN [SW1-vlan2]quit [SW1]interface GigabitEthernet 0/0/24 [SW1-GigabitEthernet0/0/24]port link-type access [SW1-GigabitEthernet0/0/24]port default vlan 2 [SW1-GigabitEthernet0/0/24]port mux-vlan enable GE0/0/1-GE0/0/4配置类型不再重复验证结果

文章插图

文章插图

基于流动策略VLAN隔离 VLAN如果需要禁止部分用户互访或只允许用户单向访问,则需要配置VLAN三层隔离功能 。VLAN通常通过流动策略实现三层隔离 。

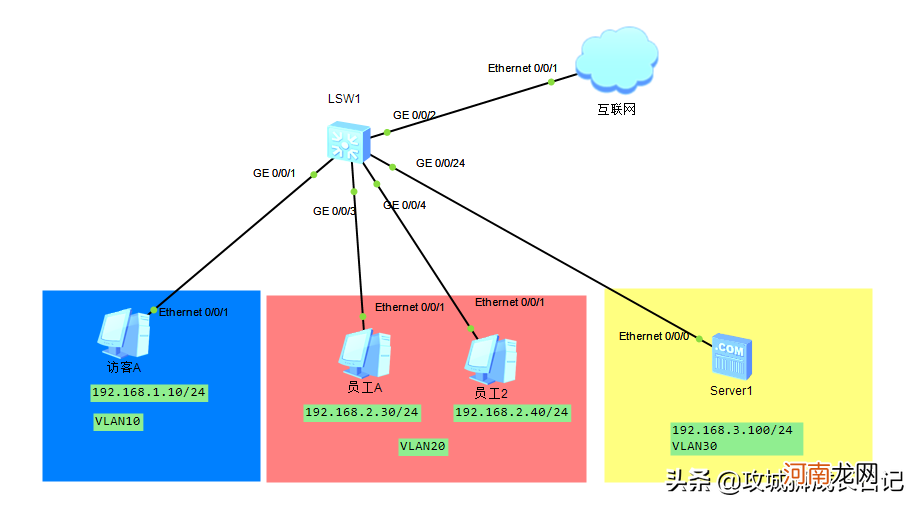

拓扑图

文章插图

【VLAN什么是隔离 什么是隔离?】需求:

- VALN10、VLAN20、VLAN30可访问互联网 。

- 访客只能访问互联网,不能与其他任何VLAN的用户通信

- 员工A您可以访问服务器区域的所有资源,但其他员工只能访问服务器A的21端口 。

[SW1]acl 3000 [SW1-acl-adv-3000]rule deny ip destination 192.168.3.0 0.0.0.255 #禁止访客访问员工区 [SW1-acl-adv-3000]rule deny ip destination 192.168.2.0 0.0.0.255 # 禁止访客访问服务区 [SW1]acl 3001 #员工A所有资源都可以访问服务器 [SW1-acl-adv-3001]rule permit ip source 192.168.2.30 0 destination 192.168.3.0 0 .0.0.255 #其他员工只能访问192.168.3.100 服务器21端口[SW1-acl-adv-3001]rule permit tcp destination 192.168.3.100 0 destination-port e q 21 [SW1-acl-adv-3001]rule deny ip destination 192.168.3.0 0.0.0.255 [SW1]traffic classifier c_custom [SW1-classifier-c_custom]if-match acl 3000 #匹配流分类c_custom,匹配acl 3000 [SW1-classifier-c_custom]q [SW1]traffic classifier c_staff [SW1-classifier-c_staff]if-match acl 3001 #匹配流分类c_staff,匹配acl 3001 [SW1-classifier-c_staff]q [SW1]traffic behavior b1 [SW1-behavior-b1]permit #配置流行为b1,动作为permit [SW1-behavior-b1]q [SW1]traffic policy p_custom [SW1-trafficpolicy-p_custom]classifier c_custom behavior b1 #配置流策略p_custom,将p_custorm和b1关联 [SW1]traffic policy p_staff [SW1-trafficpolicy-p_staff]classifier c_staff behavior b1 [SW1-trafficpolicy-p_staff]q [SW1]vlan 10 [SW1-vlan10]traffic-policy p_custom inbound #应用流策略p_custorm [SW1]vlan 20 [SW1-vlan20]traffic-policy p_staff inbound #应用流策略p_staff - 莲藕排骨粥怎么做好吃

- 产妇催乳手法吃什么发奶最快

- 催乳按摩方法吃什么发奶最快

- 催乳汤有用吗吃什么发奶最快

- 什么东西催乳发奶的食物和水果

- 产后催乳手法孕妇奶少吃什么发奶

- 催乳的食物有哪些吃什么水果发奶

- 闵行区有什么可以疏通下水管道

- 海参如何泡发,海参泡发注意事项是什么?

- 咳嗽有什么食疗方法 食疗止咳最好是的方法是什么